日本を狙うサイバー攻撃が増加――今すべきセキュリティ対策とは?

コロナ禍を受け、経営スタイルや働き方に変化を迫られている

まず、NTTが2021年9月に「新たなる経営スタイルへの変革について」と題した発表内容について触れたい(図1)。この発表では、アフターコロナを見据えた変革を通じてサステナブルな社会を目指すとして、デジタルトランスフォーメーションの推進や紙文書の廃止、女性や外国社員の登用といった具体的な取り組みを10点ほど挙げている。ここで注目すべきは、リモートワークを原則にするという方針だ。組織を地域に分散したり、サテライトオフィスを拡充したりすることで、社員自らが働く場所を選択できるようにし、転勤や単身赴任をなくしていくと言及している。

こうした発表からもわかるように、コロナ禍を受けて企業にも変化を迫られている。リモートワークは、もはや当然の業務スタイルとなり、職場のコミュニケーションもオンラインが中心となりつつある。このような働き方の変化や新型コロナウイルスに関連する社会情勢の変化は、サイバー犯罪者にとっては絶好のチャンスであり、そうした変化や混乱に乗じた攻撃に拍車がかかっている。

新型コロナウイルスを題材とした攻撃が増加

そうした攻撃の一例がRDP(リモートデスクトッププロトコル)へのブルートフォース攻撃だ。ESET(イーセット)社によると2019年12月から2020年5月までの単一クライアントに対するRDPへのブルートフォース攻撃試行の推移(図2)を見ると、海外でロックダウンが始まった2020年2月頃から攻撃が急増していることがわかる。多くの企業でリモートワークをせざるを得ず、RDPで接続可能なコンピューターやサーバーが急増したことで、それらを狙った攻撃も増えていったことが推測できる。

また、新型コロナウイルスを題材とした攻撃も変化に乗じた攻撃の一例だ(図3)。実在する保健所を騙った新型コロナウイルスに関する注意喚起のメールは、2020年1月に確認されており、国内のある県で患者が報告されたという内容だ。これはEmotet(エモテット)の拡散に使われたものであり、添付されているファイルのマクロを実行するとEmotetに感染してしまう。厚生労働省が開設をしている「コロナワクチンナビ」という情報提供サイトを装ったフィッシングサイトと、それらに誘導するためのフィッシングメールも確認されている。ワクチン接種の予約を受け付けるなどと称して、氏名や住所、生年月日といった個人情報を入力させようとするほか、ワクチン接種費用の支払い方法としてクレジットカード情報の入力を迫り、詐取しようとするのだ。

こうした新型コロナウイルス関連の攻撃は、Gmailにおいては毎日1億通以上のフィッシングメールがブロックされており、2020年4月のある週では、新型コロナウイルスに関連するマルウェアとフィッシングメールが1日で1,800万通あった。これはフィッシングメール全体の18%を占めていたとされる。

これに加えて、新型コロナウイルスに関連するスパムメールも1日で2.4億通あったことも判明しており、サイバー犯罪者はコロナ禍の混乱を利用した攻撃を日々行っていたことがわかる。最近では、3回目のワクチン接種の開始時期や新型コロナウイルスの増殖を防ぐ飲み薬に関する情報も報じられており、そうした話題に乗じたサイバー攻撃が新たに発生することが予測される。

直近の脅威動向について

直近の脅威動向について、ESET社による検出データをもとに紹介したい。

1つ目は先述したRDPへのブルートフォース攻撃で、ピンク色の折線がワールドワイドで公開されているRDPサービスへのブルートフォース攻撃の検出推移を表している(図4)。2021年5月から8月の検出数は550億回にも上っており、前期比では103.9%の増加で、この1年にわたりRDPへのブルートフォース攻撃は増加傾向が続いている。また、ランサムウェアの初期侵入の多くにRDPが使われているといったリスクも指摘されている。

そして、赤色の折線はRDPへの攻撃を検出した単一クライアントの1日あたりの件数の推移を表している。一定の範囲内で推移していることから、攻撃対象を新たに拡大しているというより、すでにリストにある攻撃対象に対して繰り返し攻撃がされていることが推測できる。

日本国内においてはどうか。エンドポイントセキュリティ製品であるESETには、ネットワーク攻撃保護機能としてIDS機能が備わっており、ネットワークのトラフィックを分析して脅威をブロックすることができる。そのネットワーク攻撃保護機能で検出した、2021年上半期のトップ10を表に示す(図5)。色塗りをしている箇所がRDPを狙った攻撃であり、例えば検出数1位の「Incoming.Attack.Generic」では、RDPのデフォルトのポート番号である3389番、それ以外に仕掛けてきたブルートフォース攻撃を検出している。侵害されたことに気づきにくいRDPへの攻撃が上位を占めていることを踏まえると、エンドポイントが侵入口となりかねないため、国内においても適切な対策が求められる。

2つ目は情報窃取マルウェアである。インターネットバンキングのログイン情報やクレジットカード情報を盗み取るバンキングマルウェア、加えてスパイウェアやバックドアなど、データを盗み出すことを主な目的としているマルウェアが含まれる。情報窃取マルウェアは、2021年5月から8月の検出数が前期比で15.7%増加しており、この1年にわたり増加傾向が続いている。その要因として、「盗んだ情報をダークウェブ上で販売したり、ランサムウェア攻撃の実行役に販売するなどして収益化しやすい状況が背景にある。」と、植松は分析する。

この情報窃取マルウェアの国別の検出数では、1位がスペインで9.2%、2位がトルコで6.3%、日本は約6%で3位となっており、これらのマルウェアの脅威にさらされた上位の国の1つだ。

情報窃取マルウェアの検出数全体の22%、4分の1近くを占めたのがAgent Teslaと呼ばれるマルウェアだ(図7)。Agent Teslaは2014年から活動しているRAT(リモートアクセス型のトロイの木馬)で、複数のブラウザーからクッキーの情報を、複数のソフトウェアから認証情報を盗むほか、キーロガーやスクリーンショットを撮ることでさまざまな情報を盗む。そして、取得した情報を攻撃者が管理するメールサーバーへ送信したり、FTPサーバーに転送するほか、Telegramのチャットルームに投稿するなどして攻撃者の元へ送られる。それから実行中のコンピューターの情報を取得して、セキュリティツール内のサンドボックスや仮想環境で動いていないかをチェックしたり、難読化やパッキングによってセキュリティツールの検出を回避しようとするなど、攻撃の成功率を高めようとする機能がいくつも備わっている。このAgent TeslaはMaaS(Malware as a Service)としてアンダーグラウンドで取引されており、高機能で絶えずバージョンアップするツールが15ドル程度からという価格で手軽に利用できることもあり、攻撃者に絶大な人気を誇っている。

日本においても、このAgent Teslaは多数検出されている。2020年1月における国内でのAgent Teslaの検出数を100%とした場合、10月頃から検出数は増え、2021年5月には1618%にも達している(図8)。盗み出す情報、つまり日本の組織が保有する情報に価値があり、売買によって収益化できるという認識が広まっているのであろう。認証情報を入手してしまえば、正当な権限でセキュリティソリューションを回避でき、攻撃の初期侵入にも利用できるということだ。そうした状況を踏まえると、情報窃取マルウェアには今後も注意が必要だ。

次に不正なメールの脅威について触れておきたい。マルウェアなどをメールで送りつけてくる攻撃、つまりフィッシングメール・詐欺メールがこれに含まれる。2021年5月から8月の不正なメールの検出数は前期比で7.3%増加しているが、その構成が変わってきており、Emotetの拡散に用いられてきたようなダウンローダー付きのメールが大幅に減ってきている。2021年1月にEmotetがテイクダウンされたためだ。それに伴い、フィッシングメール・詐欺メールが不正なメールの大半を占める状況となっている。

この不正なメールの大半を占めたフィッシングだが、2021年5月から8月の期間に攻撃に悪用されたブランドのトップ3は、1位から順に「Microsoft」、「DHL」、「DocuSign」であった。クラウドサービスのログイン情報を盗もうとする攻撃が多いが、その中でもMicrosoft 365など、マイクロソフト社のサービスを狙うクレデンシャルフィッシングが非常に多く、1位となっている。2位のDHLは世界規模の物流会社だが、国内でもヤマト運輸や佐川急便を装ったフィッシングが横行しているように、世界的に物流会社を装った攻撃が増加傾向にある。3位は世界180カ国以上で使われている電子契約・電子署名のクラウドサービスを提供するDocuSignを装った攻撃だ。ここでは、MicrosoftとDocuSignを装った攻撃について解説する。

リモートワークが浸透したことで、メンバーの業務状況が把握しにくくなったと感じているビジネスパーソンも少なくないだろう。そうした課題に対し、進捗を可視化してマネジメントするためにタスク管理ツールやプロジェクト管理ツールを活用するケースも増えている。攻撃者は、こうした状況を狙った攻撃を仕掛けるのだ。

Microsoft 365のサービスにはMicrosoft Plannerというタスク管理ツールがある。作業内容を書いた付箋をボードに貼り付けるような感覚で、進捗を可視化できるツールだ。タスクを割り当てられた担当者に対しては、そのツールから「新しいタスクが割り当てられました」というメールが通知され、メール内のリンクから自分自身に割り当てられたタスクの内容を確認できる。ここで取り上げるクレデンシャルフィッシングは、こうしたタスクの割り当てを装ったメールだ(図10)。

例えば、「September Tasks」という新しいタスクが割り当てられたため、リンクをクリックして確認するよう誘導する。リンクをクリックすると、偽のMicrosoftアカウントのログイン画面に遷移し、アカウント情報を入力させようとする。アカウント情報が盗まれてしまうと、当然ながら紐づく個人ファイルやSharePointなどに保存している重要な情報にもアクセスされてしまう。以前から使っている馴染みのあるツールではなく、このような新しいサービスだと、こうした通知も「そういうものか」、「そういう仕様なのか」と受け入れてしまいがちだ。そうした油断をついてくるフィッシングも新しく生まれてきている。

もう1つ変化として挙げられるのが、はんこ文化の見直しだ。電子契約も相当に導入されてきており、2021年1月に実施した一般財団法人日本情報経済社会推進協会によるIT利活用に関する調査では、約7割の回答者が「電子契約を利用している」と答えている(図11)。

電子契約が普及したことで、これらを狙った攻撃も増えている。こちらはDocuSignを装ったクレデンシャルフィッシングだ(図12)。DocuSignの利用イメージは、依頼元が電子署名をしてもらいたい文書をDocuSignのクラウドサービス上にアップすると、依頼先に対してメールが通知され、文書の内容を確認した上でブラウザーやタブレット上で電子署名が可能となる。電子署名を行うと、依頼元にもその内容が通知されて、署名された文書がクラウド上に保管されるという流れだ。

第三者のDocuSignが電子署名された原本の保管や、その原本の証明をサービスとして提供してくれる。このクレデンシャルフィッシングは、署名の依頼のメールを騙ったものとなる。2016年頃からすでに発生していたが、2021年4月から再流行し、8月には全世界で検出のピークを迎えている。こうした検出の大半が日本やポーランド、アメリカであった。

先述した、RDPへの攻撃や情報窃取マルウェア、不正なメールは、いずれも日々被害が報告されている標的型ランサムウェアの攻撃につながっている。最近のランサムウェアの犯罪者は、以前のように最初から最後まで自分自身で攻撃を完結しているわけではなく、攻撃の各段階にノウハウを持った専門家を集めてチームを作り、攻撃を成功させようとしているのが特徴だ。

まずはエンドポイントのセキュリティ対策から

犯罪者はさまざまな変化を突いてくる。そして日本がそのターゲットになっていることを踏まえたとき、最優先で行わなければならないのは、私たちが毎日のように利用していて、かつ数も多いエンドポイントのセキュリティ対策となる。その対策として提案するのがESET PROTECTソリューションだ。エンドポイントを取り巻く脅威から包括的に防御するため、エンドポイントセキュリティに必要不可欠な各種対策を1つにパッケージ化をした、ESET社が考えるベストプラクティスを実現したソリューションを紹介する。

図13はESET PROTECTソリューションの全体概要を示したものだ。外部からの脅威に対する対策の中心となるエンドポイント保護機能、加えて、標的型攻撃やゼロデイ攻撃のような高度な攻撃から守るクラウドサンドボックス機能。そして、端末の持ち出し時の紛失や盗難に伴う情報漏えいを防ぐためのフルディスク暗号化機能。また、新しい働き方の中で利用が増えているクラウドアプリケーションに対するセキュリティ機能。これらの多重の対策を中央にあるセキュリティ管理ツールで統合的に管理するパッケージとなる。

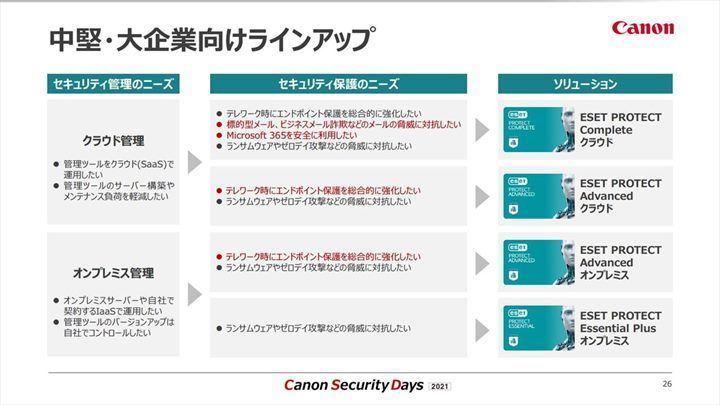

ESET PROTECTソリューションのラインナップは全部で8つある。企業規模で分類した、中堅・大企業向け(100名以上)、あるいは中小企業向け(99名以下)。そして、セキュリティ管理をクラウドで行いたいか、オンプレミスで行いたいかというニーズに合わせて選択可能となっている(図14)。

ここでは、中堅・大企業向けソリューションについて紹介する(図15)。中堅・大企業向けのソリューションは4つある。ベースとなるのは、リモートワーク環境を取り巻く脅威に適し、クラウドでセキュリティ管理を行い、管理ツールのためのサーバー構築や運用の負荷を軽減したい場合には、ESET PROTECT Advanced クラウドが適している。また、自社で契約するIaaSで管理サーバーを運用したい、あるいは自社のセキュリティポリシーに沿って厳格に管理したい場合にはオンプレミス管理のESET PROTECT Advanced オンプレミスが適する。なお、Microsoft 365を利用している場合は、最上位のESET PROTECT Complete クラウドが適する。

これら中堅・大企業向けのESET PROTECTソリューションを構成する要素が6つある(図16)。1つ目がクラウド型およびオンプレミス型のセキュリティ管理ツール、2つ目が基本的なエンドポイント保護、3つ目が総合的なエンドポイント保護である。総合的なエンドポイント保護には、ファイアウォールや迷惑メール対策、Webコントロールの機能が含まれる。4つ目がクラウドサンドボックスで、5つ目がフルディスク暗号化、6つ目がクラウドアプリケーションセキュリティとなる。この4製品に共通するのが、オレンジで囲まれている部分のエンドポイント保護機能とクラウドサンドボックス機能となるが、これがESETの強みであるエンドポイントセキュリティ対策におけるコア・テクノロジーと呼べる要素だ。

「以前からESETのテクノロジーの強みは多層防御にありました。ファイルレスマルウェアに対してはアドバンストメモリースキャナー、ランサムウェアにはランサムウェア保護など、特定の脅威に特化した防御機構を多層で実装することで、さまざまな第三者評価機関も認める高い検出力を実現してきました。しかし、最近は判断しにくい脅威も多いため、そうしたものを防御できる新しいレイヤーがクラウドサンドボックスです。脅威サンプルをクラウドの解析環境へ自動送信・解析をして、白黒を明確にします。解析結果が黒だった場合は自動でブロックします。こうした自動化がポイントで、セキュリティの専門家がいない、人手が足りないという課題を解決します。高度な解析に必要な膨大なリソースをクラウドで実施することで、エンドポイントには負荷をかけずに済むという利点もあります。」と、植松はESETの優位点を強調した(図17)。

クラウドサンドボックスが有効に働いた例として、日本をターゲットにした攻撃の防御例を紹介する(図18)。それは「DOC/Agent.DZ」というダウンローダーで、99%が日本で検出されており、明らかに意図を持って日本を狙った攻撃であった。

「Re:請求書の送付」といった件名のメールでExcelファイルを送りつけてくる。このファイルを実行してしまうと、次のダウンローダーが読み込まれて後続の攻撃が続く。このダウンローダーはアンチマルウェアの検出を逃れようとするいくつかの妨害策が備わっていた。例えば、VBAのコードをロックしてコードを見られないようにしたり、日本語環境でなければ実行を止める前提で、ほかの言語環境で検出されることを避けようとしていた。こうした巧妙な妨害策を持ったダウンローダーに対して、このクラウドサンドボックスはしっかりと防御できていた。具体的には、発見後、速やかにクラウドの解析環境にファイルを送信して、その8秒後には悪質なものだと判断し、即座にブロックした。日本をターゲットにした攻撃であっても、確実に効果を発揮できた実例である。

次に、ESET PROTECTソリューションの要素としてクラウドアプリケーションセキュリティについて説明したい(図19)。このクラウドアプリケーションセキュリティは、Microsoft 365のセキュリティを高める機能で、Exchange Online、Teams、OneDrive、そしてSharePoint Onlineにおけるマルウェア対策とフィッシングメール、スパムメール対策を行える。ESETの持つ高い検出力で、Microsoft 365の標準セキュリティをすり抜けるようなマルウェアやフィッシングメールを検出する。既に説明したように、日本では不正なメールが非常に多く、日本を狙ったクレデンシャルフィッシングが増えている状況では、ユーザーや重要情報を守るのに非常に有効な対策となる。

クラウドアプリケーションセキュリティの特長は3つある(図20)。1つ目は、ESETの多層のテクノロジーでMicrosoft 365の標準セキュリティ機能をすり抜ける高度な脅威、具体的にはマルウェアやフィッシング、スパムメールからユーザーを守るということだ。2つ目は、Microsoft 365とAPIで連携でき、Microsoft 365の管理者アカウントを紐付けるだけで利用ができるということ。クラウドサービスであるため、サーバーの構築やメールの経路変更といった複雑な導入作業も不要で、容易に導入が可能だ。3つ目は、Microsoft 365のユーザー情報やグループ情報を自動取得できるため、これらの情報を追加登録する必要がないことだ。常にクラウド上で最新の状態にバージョンアップされるため、運用管理の手間なく、新たな脅威にも対応できる。

ESET PROTECTソリューションを構成する機能の1つとして、フルディスク暗号化がある(図21)。リモートワークによって増えた端末の持ち出しによる紛失・盗難が原因で発生する情報漏えいに対して有効な対策となる。通常エンドポイントのセキュリティ、いわゆる外部の脅威への対策と暗号化は別々のものとして扱われることが多いが、リモートワークが当たり前の働き方になってくると、エンドポイントを包括的に守る、総合的に守るという観点から、暗号化も併せて対応できることが望ましい。

最後に、各機能やエンドポイントを一元管理できるセキュリティ管理ツールを紹介する(図22)。ここではクラウド型のセキュリティ管理ツールについて触れるが、クラウド型であるためエンドポイントが社内にあっても社外にあっても、その場所を問わず一元的に管理ができる。最大の特長は自動バージョンアップで、常に最新の環境を利用できるということだ。

クラウド型セキュリティ管理ツールは2021年7月より提供開始し、それ以降本日に至るまで3回バージョンアップをしている(図23)。提供開始直後の7月にはV2.3がリリースされ、iOS端末の管理機能とフルディスク暗号化の管理機能が強化された。8月のV2.4では、管理対象のエンドポイントが2.5万台に拡張されたほか、クラウドサンドボックスのグローバルでの検出統計も確認できるようになった。そして10月にはV3.0がリリースされ、エンドポイント保護プログラムの自動バージョンアップを管理する機能が強化された。今後も約9週間のサイクルで機能強化、機能改善が行われていく予定だ。

冒頭で説明したように、コロナ禍を受けて、私たちの働く環境や働き方が大きく変化したことで、サイバー犯罪者はそれをチャンスとして捉え、さまざまな攻撃を仕掛けてきている。こうした脅威に対して、包括的な対策ができるセキュリティソリューションを活用する必然性はさらに高まっている。ウィズコロナ時代を見据えて、新しい働き方や働く環境、仕事の仕方を実現するための需要は整いつつあり、そうした新しい環境のセキュリティ対策として、ESET PROTECTソリューションの活用も検討してほしい。

セミナー動画公開中!

日本を狙う攻撃、今すべきセキュリティ対策とはhttps://youtu.be/nx7KpZD17B0※クリック後、動画が開始いたします。

※本記事はキヤノンマーケティングジャパンのオウンドメディア「サイバーセキュリティ情報局」から提供を受けております。著作権は同社に帰属します。

セキュリティ最前線

サイバー攻撃の最新動向とセキュリティ対策についてまとめたカテゴリです。[PR]提供:キヤノンマーケティングジャパン