5分でざっくりわかる「DMZ」、役割や構築方法をやさしく解説 |ビジネス+IT

ITと経営の融合でビジネスの課題を解決する

ビジネス+ITとは?

ログイン

メルマガ登録

ビジネス+ITとは?

関連ジャンル

5分でざっくりわかる「DMZ」、役割や構築方法をやさしく解説

ネットワーク・セキュリティの世界では「DMZ」と呼ばれる特別なネットワーク領域が作られることがあります。これは、ネットワークに接続する大切な情報や端末を守るために設けられる「緩衝領域」の役割を果たします。DMZはどのように構築でき、どんな機能を持つのか、またどんな使われ方をするのか。DMZの基本的な仕組みをやさしく解説していきます。

フリーライター 三津村直貴

フリーライター 三津村直貴

合同会社Noteip代表。ライター。米国の大学でコンピューターサイエンスを専攻し、卒業後は国内の一部上場企業でIT関連製品の企画・マーケティングなどに従事。退職後はライターとして書籍や記事の執筆、WEBコンテンツの制作に関わっている。人工知能の他に科学・IT・軍事・医療関連のトピックを扱っており、研究機関・大学における研究支援活動も行っている。著書『近未来のコア・テクノロジー(翔泳社)』『図解これだけは知っておきたいAIビジネス入門(成美堂)』、執筆協力『マンガでわかる人工知能(池田書店)』など。

<目次>- ネットワーク上の緩衝地帯、「DMZ」

- DMZの仕組み、カギは「ファイアウォール」

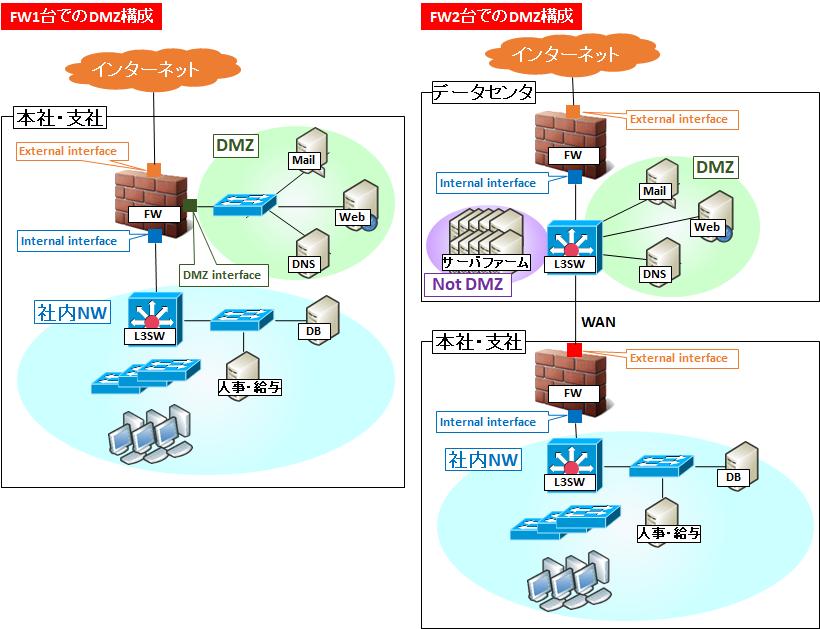

- DMZのさまざまな構築方法

- 安全性と利便性のバランスを整えるべし

ネットワーク上の緩衝地帯、「DMZ」

DMZとは「DeMilitarized Zone」の略で、日本語では「非武装地帯」と直訳されます。もともとは軍事・政治的な用語から転用されたもので、その名の通り「武装しない領域」を意味しており、「武器を持って立ち入らない。軍事的な活動を許さない領域」のことを指しています。 ネットワーク用語と軍事用語のDMZ、どちらにも共通しているのは「危険なエリア」と「安全なエリア」の中間である「緩衝地帯」として機能するということです。危険な地域のすぐそばに大切なものを置いておくのは危ないので、何かトラブルが起きても大丈夫なように緩衝地帯を設けて、そこには大切なものは置かないようにするのです。 コンピュータ・ネットワークの世界における「危険なエリア」とは、インターネットのような安全性が確認できない「外部ネットワーク」などを指します。インターネット上には悪意ある攻撃者などが存在しており、ネット上に開放しているWebサーバやメールサーバはいつ攻撃されてもおかしくない状態です。外部に開かれているサーバを、機密情報等を含む内部ネットワークと同じ場所に置いてしまうと、サーバが攻撃を受けた際に内部ネットワークにも侵入されるリスクがあります。 そこで、DMZという隔離された領域を設けて、外部ネットワークからアクセスを受ける領域を内部ネットワークから切り離します。 より身近な例でいえば、「家の玄関ドアから門扉までの庭などの空間」や「共用玄関のあるマンションのエントランスホール」の方が感覚的には近いかも知れません。そこは自分たちの敷地内でありながら、外部の人間も内部の人間も入りやすい場所です。しかも、大切なものがあまり置かれていないので泥棒が入っても被害が少なく、不審者がいれば警戒できる場所でもあります。 DMZはこうした空間と同じ役割を持っています。緩衝地帯があることで、大切なものを安全な場所に隔離でき、外から来た人と気軽に交流もできるということです。DMZの仕組み、カギは「ファイアウォール」

では、具体的にどのようにDMZを構築するのでしょうか。カギは「ファイアウォール」にあります。 コンピュータ・ネットワークにおいて、ファイアウォールは内外を隔てる“関所”や“国境”のような境界線として機能します。関所や国境では「人」を仕分けますが、ファイアウォールでは「必要な通信」と「不要な通信」を分けて、必要な通信だけを通過できるようにしています。 DMZでは、このファイアウォールが重要な役割を担います。外部ネットワークとDMZ、DMZと内部ネットワーク、それぞれの間にファイアウォールが入るような構造を作り、通信を仕分けします。仕分けのポリシーはファイアウォールごとに自由に設定できるので、外部ネットワークとDMZの間にあるファイアウォールは緩く設定したとしても、DMZと内部ネットワーク間のファイアウォールを厳しく設定していれば安全性は高まります。 大切なのは内部ネットワークなので、ここを絶対に守り切る方針というわけです。戦国時代の城で例えるなら、町人や農民が出入りする城下町の警備はそれほど厳しくせずに、大名の居城に直接つながる城門の警備は厳重にするようなものです。 なお、ファイアウォールはDMZを置かない状態でも設置されますが、Webサーバと外部ネットワークの間に設置されるファイアウォールは広く開放されている状態です。そのため警戒が緩く、外部からの攻撃に対して脆弱(ぜいじゃく)な面もあります。Webサーバが内部ネットワークに置かれていると、乗っ取られたWebサーバを踏み台にして内部ネットワークも簡単に攻撃を受けてしまいます。 DMZを作ってもWebサーバ自体の脆弱性自体は変わりません。ただ、DMZから内部ネットワークに入る際にはもう一度ファイアウォールを通る必要があります。DMZから内部ネットワークへのアクセスを遮断していれば、Webサーバが乗っ取られても内部ネットワークは守り切ることができるのです。ファイアウォールが「二重の防壁」として機能します。 また、DMZではファイアウォールのほかにも不正なアクセスを通報する「IDS(侵入検知システム)」やアクセスを遮断する「IPS(侵入防止システム)」を組み合わせてDMZ内に多重のセキュリティを設けることが多いです。DMZは攻撃されることを前提に作られている空間なので、攻撃されたことに気付けるような仕組み作りも必要となります。 その他、DMZはルータなどを介して物理的に隔離されることが理想ですが、難しい場合にはコンピュータ上に構築した仮想空間に構築することも可能です。仮想DMZそのものは内部ネットワーク内にありますが、外部からのアクセスを仮想DMZが受けることが可能です。仮想DMZは、ビジネス用途というよりは個人や家庭向けに使われることが多く、簡易のDMZと捉えると良いでしょう。【次ページ】DMZのさまざまな構築方法、安全性と利便性のバランスを考えるべしお勧め記事

ファイアウォール・IDS・IPS(不正侵入... ジャンルのトピックス

一覧へ

ファイアウォール・IDS・IPS(不正侵入... ジャンルのIT導入支援情報

一覧へ

PR

SBクリエイティブ株式会社

ビジネス+ITはソフトバンクグループのSBクリエイティブ株式会社によって運営されています。

ビジネス+IT 会員登録で、会員限定コンテンツやメルマガを購読可能、スペシャルセミナーにもご招待!