なぜ攻撃はすり抜けるのか

近年サイバーセキュリティ対策の重要性が声高に叫ばれ、多くの企業が多額の予算を投じて対策を強化しているにもかかわらず、相変わらずサイバー攻撃の被害が減らないのは一体なぜでしょうか?

一言で言うと、防御側が対策の強化や新たな対策技術の開発を行っていることを攻撃者も理解しており、攻撃側は日々それらを上回る手口を考案しているからです。つまり終わりのない「いたちごっこ」が延々と繰り返されており、今日のサイバー攻撃はあの手この手を使って既存のセキュリティ対策をくぐり抜けてきます。

既存のセキュリティ対策を巧みにすり抜けてくる攻撃手口

既存のセキュリティ対策をくぐり抜けるためによく使われる手口を、ここでは「騙」「裏」「偽」「黙」という4つのタイプに分類して紹介したいと思います。

騙(人を騙す)

攻撃ターゲットをマルウェアに感染させるために、攻撃側はさまざまな「騙しのテクニック」を使います。例えばフィッシングメールに添付した不正ファイルを開かせるために、企業の採用担当者に対する求人応募者を装ったメールや、取引先を装った「支払い請求書のファイルを添付しました」といったメールを送り付ける手口がよく使われます。

中には、事前の攻撃により盗んだメールの情報を悪用して、今までにやり取りしたメールに見せかけて送りつけることで巧みに添付ファイルを開かせる手口も存在します。

なお、ファイルを介した感染手口では、Microsoft Officeのマクロ機能がよく悪用されます。そのため最近の標準設定ではマクロ機能を使用したファイルを開いた際にセキュリティの警告が表示されるようになっています。そこで攻撃者側は「もし万が一画像が表示されない場合は、コンテンツの有効化のボタンをクリックしてください」といったメッセージを表示させることで、ユーザーが自らマクロを有効化する操作を行うよう巧みに誘導します。

裏(監視の行き届いていない箇所から侵入)

たとえ社内のすべてのPCやサーバにセキュリティソフトを導入して万全の対策を講じたつもりでも、裏でほんの少しでも抜け・漏れがあるとそこからマルウェアの侵入を許してしまいます。

例えば、業務部門が独自に導入した端末やクラウドサービス、海外拠点の端末、会社合併によって新たに加わった端末などは、得てしてIT部門の管理対象から漏れやすいものです。こうした管理の抜け・漏れから生じる脆弱性を攻撃者は目ざとく見つけて、そこを突くことでいわば「裏口」から侵入してきます。

偽(正規ユーザーや正規プログラムになりすます)

過去に流出したID/パスワード情報などを用いて、正規のユーザーになりすまして攻撃を行う手口も多く使われます。また近年では、Windows OSに標準で備わっている正規ツールを使って、あたかも正規プログラムの処理であるように装って攻撃を実行する手法も一般的になっています。

さらには、マルウェアのファイル名を正規のプログラムと同一のものに設定、盗んできた正規の署名をファイルに付加するなどして、マルウェアのファイルをあたかも正規プログラムのファイルであるかのように装う手口も当たり前のように使われています。

加えて、リモートアクセスツールなど社内の正規業務で利用されているツールやサービスを悪用する手口も多発しています。このように正規のユーザーやプロセスになりすまして行われる攻撃は、正規の処理となかなか見分けが付かないため、検知をすり抜けやすくなります。

黙(検知されないよう潜伏する)

今日のセキュリティ製品の中には、不審なファイルをまず安全な領域で実行してみて、その振る舞いを観察・解析してマルウェアであるかどうかを判定するものがあります。こうすることにより、アンチウイルスソフトによるパターンマッチングでは検知できない未知の攻撃も効果的に検知できるようになります。

しかし、マルウェアの中には自身が実行されている環境がセキュリティ製品の解析環境なのかどうかを自ら判断し、もしそうであった場合は検知を逃れるために動作しないようプログラミングされているものもあります。また、簡単な方法として侵入後すぐには動作せず、一定時間が経過した後に初めて活動を開始するものもあります。

なぜサイバー攻撃の手法はどんどん巧妙化していくのか?

以上で紹介したほかにも、今日のサイバー攻撃はあの手この手を駆使して防御側の対策をくぐり抜けてきます。そのために攻撃側は、日々最新の情報をチェックして新たな手法を継続的に開発する必要があります。

そこまでの手間やコストを投入してまで攻撃者が手口の高度化・巧妙化に心血を注ぐのは、サイバー攻撃がそれに見合うだけの大きな見返りが見込めるビジネスとして既に成立しているからにほかなりません。

サイバーセキュリティの調査会社であるサイバーセキュリティベンチャーズによるとサイバー犯罪の被害額は2021年には世界中で6兆ドル、2025年には10.5兆円に達するとも言われています。日本の2020年の年間GDPは約5兆ドルですから、既にサイバー犯罪の被害額はこれを越えているわけです。

これだけの規模の利益が見込める上に、リアル世界の犯罪と比べてはるかに逮捕されにくいとなれば、攻撃者側も本格的な犯罪ビジネスとして取り組むインセンティブが生まれてきます。

そこで大々的に人員を募り、組織化して、新たな脆弱性や攻撃手法に関する情報を手分けして収集します。そうやって日々新たな攻撃手法を開発・試行し、もし失敗した場合はその原因を分析して改善を重ねていきます。攻撃側がこうしたプロセスを回し続ける限り、防御側とのいたちごっこはいつまでたっても終わることがありません。

昔ながらのセキュリティ対策では検知しづらい攻撃手法

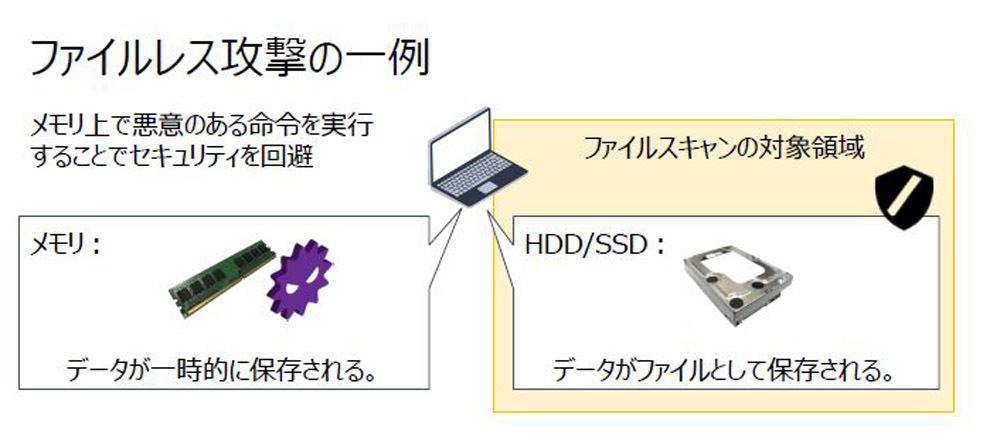

旧来のセキュリティ対策をすり抜ける攻撃手法の代表格に、「ファイルレス攻撃」があります。これは、その名の通りファイルとしての実体を持たず一時的にデータが記録されるメモリ上で不正な命令を実行させるなどの攻撃を仕掛ける手法です。旧来のウイルス対策ソフトなどはファイルを対象に調査を行いますから、ファイルとして存在しないマルウェアは検知できないという隙を狙っています。

またメモリ内に展開され攻撃を実行していたマルウェアは、端末がシャットダウンされるとメモリ上からその痕跡が消えてしまいますから、ますます検知やその後の解析が困難になります。

ファイルレス攻撃の中でも「LOLBin(Living Off the Land Binary)」を悪用した「環境寄生型攻撃」とも呼ばれる手法も、昔ながらのセキュリティ対策ではなかなか検知できません。これは既に紹介したように「PowerShell」や「WMI」といったWindows OSの標準ツールやコマンドを悪用して攻撃を行う手口で、調査対象のファイルは正規のツールになってしまい、一見しただけでは正規の処理と見分けが付かないため検知が難しくなります。

さらには、OSやアプリケーションの脆弱性が公表されてからその修正プログラムが提供されるまでの間に攻撃を仕掛ける「ゼロデイ攻撃」もなかなか防ぐことができません。脆弱性が公表されるまでの間、そして企業がその対策を取るまでの間は攻撃者にとって有利になります。

どのような対策を講じるべきか?

では、こうしてさまざまな手を使って既存のセキュリティ対策をすり抜けてくる攻撃に対して、一体どのような手を打てばいいのでしょうか。

まず初めに心掛けるべきことは、新たな脅威やその対策手法に関する情報収集を決して怠らないことです。既に述べたように、攻撃側は常に最新の脆弱性情報を収集しており、新たな手口の開発に余念がありません。これに対抗するには、防御側も常に最新の情報に常に目を光らせるとともに、対策を導入した後も決して安心せずに、継続的に対策を改善し続けるプロセスと体制をしっかり運用する必要があります。

そしてもう1つ大事な取り組みが、自社のシステムやネットワークの「正常な状態」をあらかじめきちんと把握しておくことです。既に説明したように、近年のサイバー攻撃ではOSの正規ツールなどが悪用されるので、平時においてどのようなサービスやプログラムが動いており、どのようなツールが許可・禁止されているのか、そしてそれらがどのような通信を行っているかを把握しておけば、いざマルウェアが正規のユーザーやプロセスになりすまして侵入した際に、平時の傾向との差異から攻撃を速やかに検知できるようになります。

具体的には、各種のログを平時から収集して分析できる体制を整えておくことが大事です。例えばWindowsの監査ログを普段から収集するようにしておけば、いざPowerShellを悪用する攻撃に遭ったとしてもログを分析することで攻撃を検知できるようになります。

何度も言いますが、サイバー攻撃は巧妙化・高度化し続け、さまざまなセキュリティの壁をすり抜けてきます。攻撃を最小限に抑えるためには、日頃から最新の動向や自社システムの状態に目を光らせる必要があるでしょう。

澤村 知範

さわむら とものりサイバーリーズン・ジャパン株式会社 シニアセキュリティアドバイザー

警察庁にてデジタルフォレンジックやサイバー攻撃対策の業務に10年従事した後、サイバーリーズン・ジャパン株式会社に入社。 現在は、サイバー攻撃や脅威情報のリサーチ、サイバーセキュリティ管理体制の高度化に係る教育や支援などを担当。これまでに、大手製造業などの多数のインシデント対応に携わっている。この著者の記事一覧はこちら